Er zijn, naar mijn mening, drie redenen waarom je iets inricht in je organisatie:

- Jijzelf en je collega’s worden er enorm blij van

- Je probeert een risico te onder controle te houden

- Wet- en regelgeving schrijft het voor en je komt er echt niet onderuit

Als niet duidelijk is waarom je een proces, beleid of maatregel inricht dan is het verspilde energie. De kans is zelfs groot dat het dan meer kwaad dan goed doet. En nee: “omdat iedereen het doet” staat met een reden niet in mijn lijstje.

Risicobeheersing is dus voor elk domein heel belangrijk. In de wereld van informatiebeveiliging is het palet aan dreigingen echter zo breed, dat de NEN7510 en ISO27001 voor een belangrijk gedeelte om risicobeheersing draaien. Hoofdstukken 6.1, 8.2 en 8.3 van deze normen schrijven in +/- 4 kantjes waar het proces voor risicobeheersing precies aan moet voldoen.

Risicobeheersing en jargon

Zoals het wel vaker gaat bij dit soort kaders vliegt het jargon je om de oren. Woorden die op het eerst gezicht logisch lijken, zoals “dreiging” en “risico”, blijken toch een stuk lastiger te doorgronden dan gedacht. De verwarring is te merken bij iedere organisatie waar ik kom. En zelfs menig auditor blijkt er toch echt een afwijkende mening op na te houden.

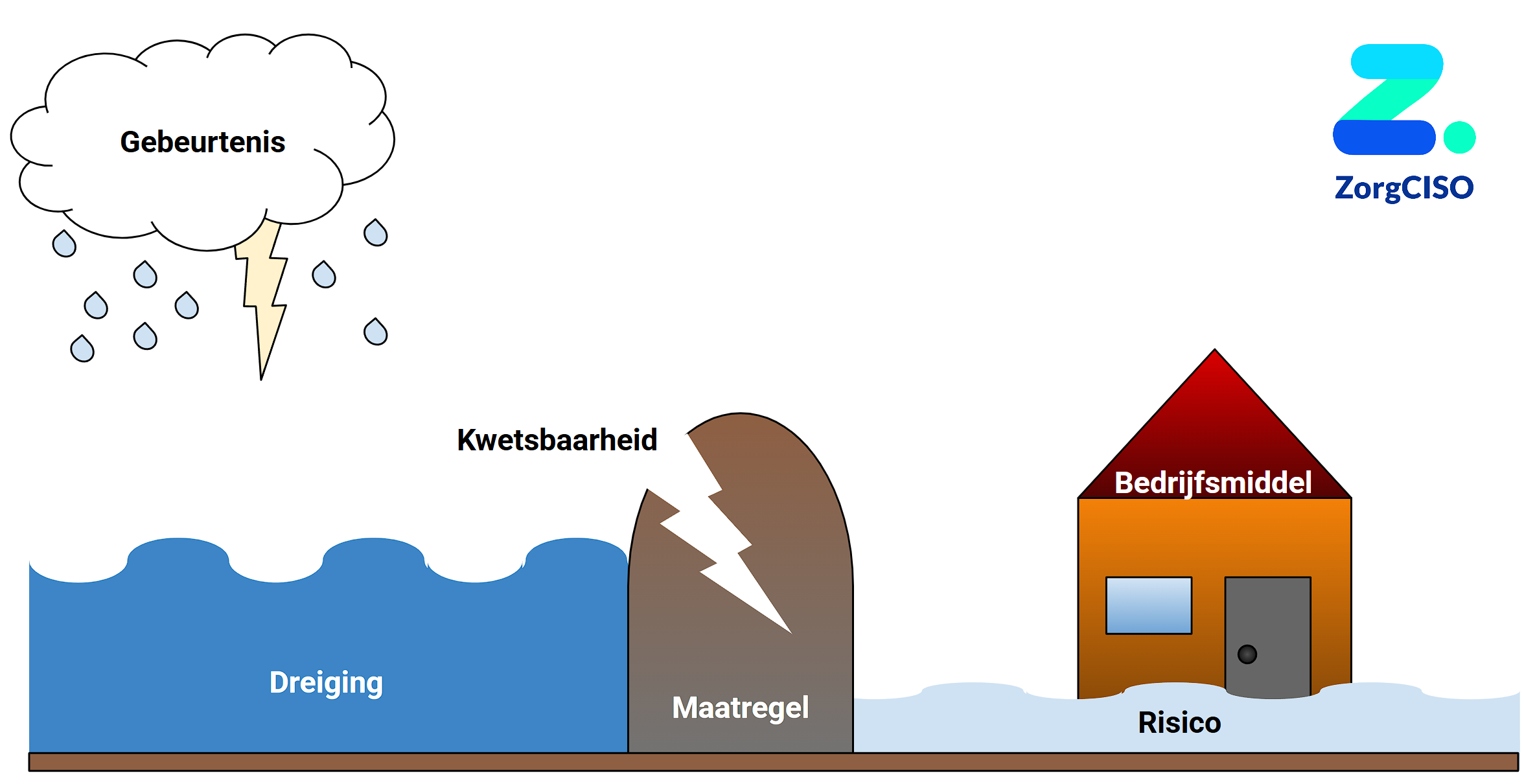

Om te begrijpen wat de schrijvers van deze kaders nou echt bedoeld hebben, zoek ik graag naar houvast in ondersteunende normen. In de bijlage van de NEN7512 is een mooie tekening te vinden die zaken goed uitlegt. Mijn vrije vertaling van deze tekening is als volgt:

Hieruit worden de volgende belangrijke zaken duidelijk:

- Je moet eerst begrijpen wat je probeert te beschermen, je bedrijfsmiddelen (hint: soorten informatie of processen).

Bijvoorbeeld: fysieke cliëntdossiers in archiefkasten. - Een dreiging is een situatie waartegen je jezelf probeert te beschermen.

Bijvoorbeeld: waterschade door een overstroming. - Een gebeurtenis is een situatie die zich voordoet, waardoor een dreiging plaats kan vinden.

Bijvoorbeeld: een hevige regenbui. - Om jezelf te beschermen tegen een dreiging, richt je maatregelen in. Deze maatregelen beïnvloeden de kans van optreden en/of de impact van optreden.

Bijvoorbeeld: een dam. - Binnen maatregelen kunnen zich kwetsbaarheden bevinden. Dit zijn zwaktes in de inrichting van beleid, processen of maatregelen, die kunnen leiden tot het falen van een maatregel.

Bijvoorbeeld: scheuren in de dam. - Het risico is de denkbeeldige uitkomst van kans van optreden maal impact van optreden van een dreiging. Vaak geduid als een score (bv. “12”) of niveau (bv. “hoog”).

Om het nog lastiger te maken worden ook regelmatig synoniemen gebruikt. Belangrijk om te weten is dat een dreiging hetzelfde is als bedreiging, maatregelen ook wel beheersmaatregelen, controls of referentiemaatregelen worden genoemd, en risico hetzelfde is als risiconiveau.

Bruto en netto risico

Een vraag die ik al uit de mond van mening auditor heb horen komen, is: “zijn dit nou je bruto of netto risico’s?“, gevolgd door een glazige blik van geauditeerde Security Officer. Mijn vrije vertaling is dat auditoren hier naar op zoek zijn:

- Bruto risico (ook wel: inherent risico): wat is het risiconiveau op het moment dat je maatregelen allemaal niet meer functioneren?

- Netto risico (ook wel: restrisico): wat is het risiconiveau vandaag de dag, met de wetenschap van huidige maatregelen en kwetsbaarheden?

De gedachte achter dit onderscheid is dat het goed is om te begrijpen waar uiteindelijk je grootste risico’s zitten, en deze niet te verwaarlozen op het moment dat ze even goed onder controle zijn.

Zelf ben ik geen voorstander van dit onderscheid: het is arbitrair om (het functioneren van) maatregelen weg te denken. Waar houd je dan op? Is het hebben van stenen muren in plaats van bordkarton een maatregel? Zijn sprinklers en brandalarmen niet zo standaard dat je dit haast geen maatregelen meer kunt noemen? Ik moedig mijn relaties dan ook aan om zich op de netto kant van het verhaal te richten, en hun risicoregister vooral actief te blijven onderhouden.

Verder is goed om te weten dat dit onderscheid nergens in de NEN7510 of ISO27001 voorkomt, en ook niet in de ISO27005 (richtlijnen bij risicobeheersing in informatiebeveiliging). Je alleen richten op netto risico’s zou dus geen bezwaar moeten zijn. Maar goed, iets met auditoren en een eigen interpretatie…

Risicobehandeling en risicoacceptatie

De laatste twee termen die ik wil uitlichten, zijn risicobehandeling en risicoacceptatie.

Risicobehandeling, en het nauw gerelateerde risicobehandelplan, zijn eigenlijk het proces en de onderliggende acties om risico’s verder mee te beheersen. Heel praktisch gezien zul je dus verbeteracties bij risico’s moeten beschrijven, en deze moeten inplannen en toewijzen. Dit kan zo simpel als een paar regels tekst bij de beoordeling van een dreiging, en het inplannen hiervan in je favoriete tool voor taakmanagement. Bijvoorbeeld Microsoft Planner, Asana, TOPdesk of Jira. En ja, als het echt niet anders kan volstaat een spreadsheet ook.

Goed om te weten is dat de risicobehandeling per dreiging vaak wordt uitgedrukt in een bondige stelling, waarbij de meest gebruikte termen zijn:

- Accepteren: Het netto risico wordt op dit niveau geaccepteerd door de organisatie. Binnen de kosten/batenverhouding kunnen geen verbeteracties meer worden uitgevoerd.

- Mitigeren: Het netto risico wordt verder behandeld. Verbeteracties worden ingepland.

- Delen / uitbesteden: Het netto risico wordt gedeeld met, of uitbesteed aan een derde partij. Denk bijvoorbeeld aan het inhuren van een leverancier met expertise, of het afsluiten van een verzekering.

- Vermijden: Het netto risico is dusdanig onbeheersbaar, dat bepaalde activiteiten worden gestaakt of een risicobron wordt weggenomen.

Risicoacceptatie betekent: het onderbouwd besluiten tot het accepteren van een netto risico. Dit wordt gedaan aan de hand van risicoacceptatiecriteria: de regels onder welke omstandigheden netto risico’s geaccepteerd mogen worden.